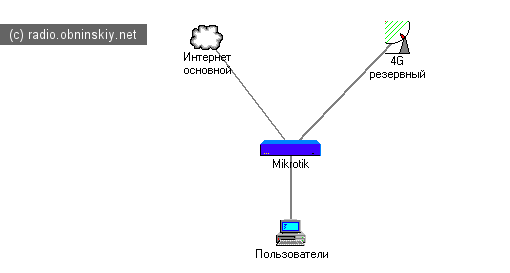

Новые атаки GRE на VPN Микротик (pptp l2tp)

Ботнет 92.63.194.0/24 GRE

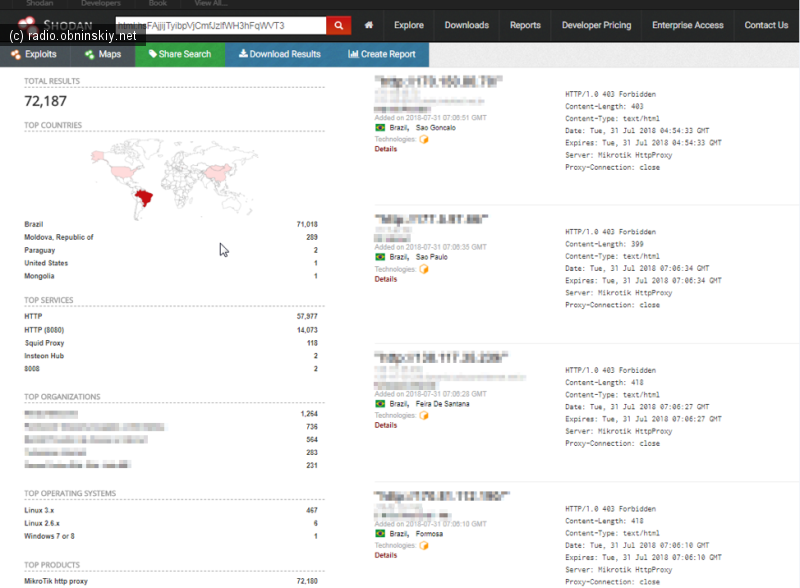

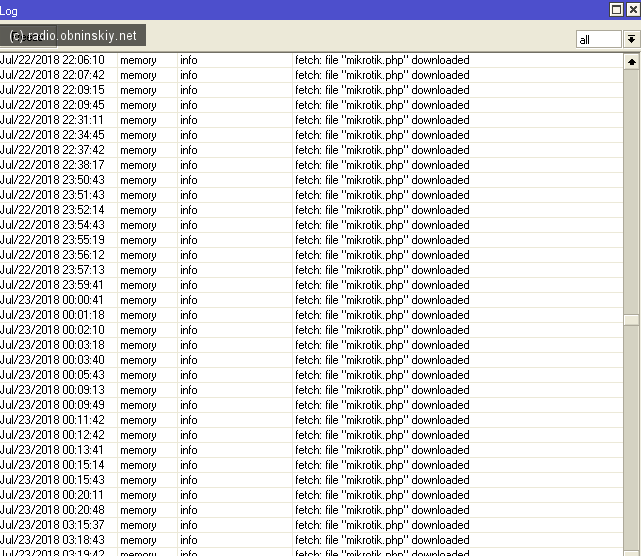

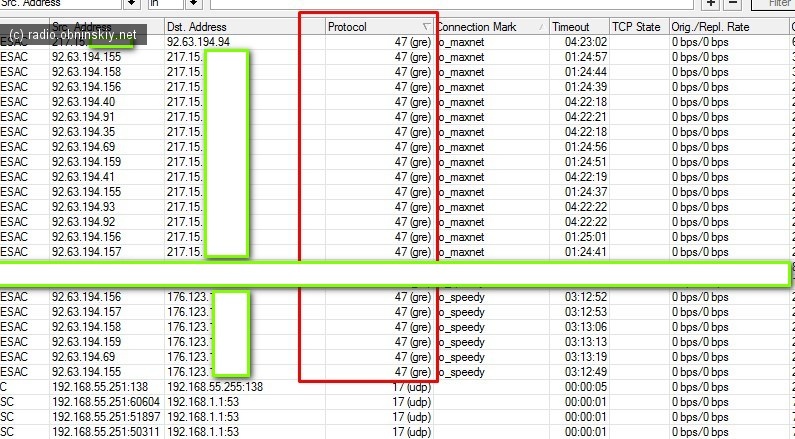

Имея внешние ip адреса логах микротика периодически кто-то ломится. То в winbox, но он закрыт из вне, то в VPN. Сейчас капитально присосался какой-то ботнет с подсети 92.63.194.0/24Что он делает?

Ломится подбирая нелепые логины, ну и ладно бы, но залипли установленные соединения и удалить их нельзя -они восстанавливаются.

Вот зараза !

92.63.194.155

92.63.194.158

92.63.194.156

92.63.194.40

92.63.194.91

92.63.194.35

92.63.194.69

92.63.194.41

92.63.194.155

92.63.194.93

92.63.194.92

92.63.194.159

92.63.194.157

Что делать?

Сперва добавлять нижеприведённые правила и шиться последней прошивкой./ip firewall raw

add action=drop chain=prerouting src-address-list=Botlist

/ip firewall address-list

add address=92.63.194.0/24 list=BotlistТеперь осталось только ждать новых и добавлять их в Botlist