ЗАДАЛБАЛ МУДАК die(pi()*42);

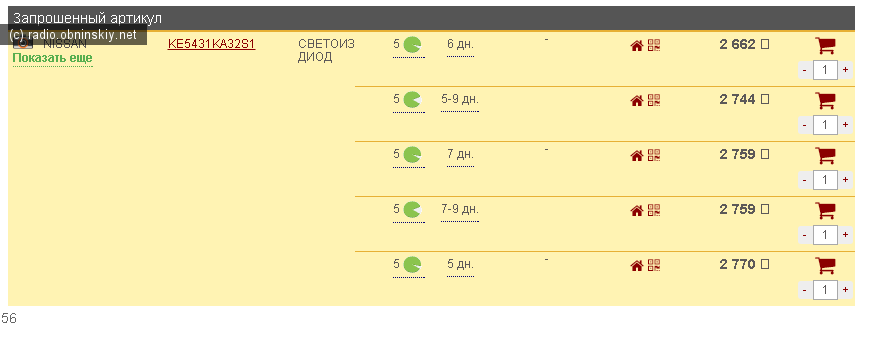

Выкладываю список IP адресов говнюков которые ломятся в дешманские уязвимости движков Livestreet, Drupal, joomla, и т.п.

Значит суть заключается в инъекции эксплоита в определённый файл уязвимого сайта и дальше гады делают что хотят. Но неее…

В следующей статье выложу IP адреса уродов ломающих движки сайтов и их прокси IP адреса.

'catch' => 'assert',

'catch' => 'die(pi()*42);',

'ch' => '1',

'ddd' => '',

'except' => 'assert',

'except' => 'die(pi()*42);',

'internal' => 'assert',

'internal' => 'die(pi()*42);',

'lock' => 'assert',

'lock' => 'die(pi()*42);',

'm' => '[email protected]:0:1',

Читать дальше

Значит суть заключается в инъекции эксплоита в определённый файл уязвимого сайта и дальше гады делают что хотят. Но неее…

В следующей статье выложу IP адреса уродов ломающих движки сайтов и их прокси IP адреса.

Вобщем список комманд которые пытаются впихнуть.

'accept' => 'die(pi()*42);','catch' => 'assert',

'catch' => 'die(pi()*42);',

'ch' => '1',

'ddd' => '',

'except' => 'assert',

'except' => 'die(pi()*42);',

'internal' => 'assert',

'internal' => 'die(pi()*42);',

'lock' => 'assert',

'lock' => 'die(pi()*42);',

'm' => '[email protected]:0:1',

Читать дальше

Как-то раз не глядя купил wifi Ip камеру с али.

Как-то раз не глядя купил wifi Ip камеру с али.